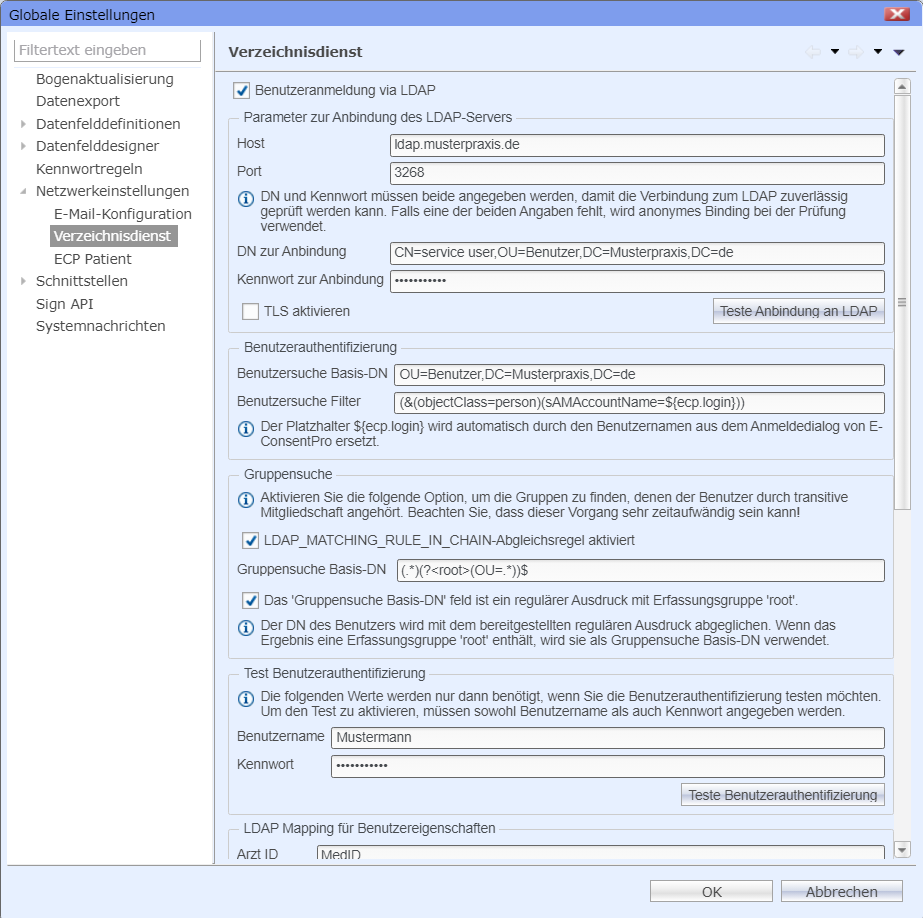

Anbindung des LDAP-Servers

|

Benutzeranmeldung via LDAP

|

Aktiviert die Anmeldung via LDAP.

|

Host

|

Adresse des Domain-Controllers (IP oder Hostname)

|

Port

|

Port für LDAP-Anfragen (z. B. 389 für LDAP)

Wenn Sie die Option zur TLS-Verschlüsselung aktivieren, verwenden Sie Port 636.

Wenn Ihre Nutzer über mehrere OUs (Organizational Units) verteilt sind, sollten Sie Port 3268 nutzen, um den globalen Katalog zu aktivieren.

Für die Verbindung via TLS verwenden Sie Port 3269.

|

DN zur Anbindung

|

Definieren Sie in diesem Eingabefeld die Verzeichnisobjekte aus Ihrem Active Directory, die Sie zur Anbindung nutzen möchten (siehe Hinweis zu Distinguished Names (DN)).

|

Kennwort zur Anbindung

|

Passwort zur Anbindung an das LDAP (Bind password).

|

TLS aktivieren

|

Aktiviert den verschlüsselten Datenverkehr (hierfür muss der Port angepasst werden).

Standardmäßig findet der Datenverkehr über LDAP ungesichert statt. Sie können aber bei aktivierter Option die SSL/TLS-Technologie nutzen, um den Datenaustausch zu verschlüsseln (LDAPS). Hierzu benötigen Sie ein TLS-Zertifikat sowie das zugehörige Stamm-Zertifikat von einer entsprechenden Zertifizierungsstelle.

|

Teste Anbindung an LDAP

|

Testet die Anbindung an LDAP mit den von Ihnen konfigurierten Parametern.

Fehlt eine der beiden Angaben, greift das anonyme Binding. Sind beide Felder gefüllt, aber eine der beiden Eingaben nicht korrekt, so erscheint eine entsprechende Fehlermeldung und die Anbindung schlägt fehl.

|

Benutzerauthentifizierung

|

Benutzersuche Basis-DN

|

Die Basis-DN definiert, wo im Verzeichnisbaum abwärts die Suche nach Benutzer-Objekten gestartet werden soll.

Geben Sie hier den Distinguished Name für die Suche nach Benutzer-Objekten ein.

|

Filter

|

Triggert eine Such-Operation mit dem spezifizierten Filter, um den Nutzer in LDAP zu finden (Schreibweise nach LDAP-Filter-Syntax).

Der Platzhalter §{ecp.login} wird automatisch durch den Benutzernamen aus dem Anmeldedialog ersetzt.

|

Gruppensuche

|

LDAP_MATCHING_RULE_IN_CHAIN-Abgleichsregel aktiviert

|

Aktiviert eine Gruppensuche nach Gruppen, denen ein Benutzer durch transitive Mitgliedschaft angehört.

|

Gruppensuche Basis-DN

|

Für die Gruppensuche Basis-DN bieten sich 2 verschiedene Suchmethoden an:

•Standardsuche:

Bei dieser Suche wird im Feld Benutzersuche Basis-DN eine Basis-DN eingegeben.

Beispiel: OU=Benutzer,DC=Musterpraxis,DC=de

Wenn das Feld Gruppensuche Basis-DN leer bleibt, wird bei der Gruppensuche die gleiche Basis-DN verwendet.

•Dynamische Suche:

Benutzersuche und Gruppensuche verwenden unterschiedliche Basis-DNs.

Das Feld Gruppensuche Basis-DN benötigt als Eingabe eine Erfassungsgruppe "root".

Der standardmäßige reguläre Ausdruck lautet:

(.*)(?<root>(OU=.*))$.

Beispiel einer Benutzer-DN:

CN=Max Mustermann,OU=Benutzerkonten,OU=Berlin,DC=example,DC=com

Ergebnis: Bei dieser Benutzer-DN sammelt die Gruppe "root" die Domain und die erste Org-Unit:

OU=Berlin,DC=example,DC=com

|

Das "Gruppensuche Basis-DN"-Feld ist ein regulärer Ausdruck mit Erfassungsgruppe "root"

|

Aktiviert bei der dynamischen Suche einen Abgleich. Dabei wird die DN des Benutzers mit dem bereitgestellten regulären Ausdruck abgeglichen. Enthält das Abgleichsergebnis eine Erfassungsgruppe "root", wird sie als Gruppensuche Basis DN verwendet.

Nur aktivierbar, wenn die Option "LDAP_MATCHING_RULE_IN_CHAIN..." ebenfalls aktiviert ist.

|

Test Benutzerauthentifizierung

|

Benutzername

|

Name des Nutzers zur Testanmeldung via LDAP/LDAPS.

|

Kennwort

|

Kennwort eines Test-Profils aus dem Verzeichnisdienst für die Testanmeldung.

|

Teste Benutzerauthentifizierung

|

Testet die Benutzerauthentifizierung mit den von Ihnen konfigurierten Parametern. Zeigt das Testergebnis im Fenster LDAP Testergebnis.

Ist das Testergebnis sehr umfangreich, können Sie im Fenster nach oben oder unten scrollen.

Falls Sie das angezeigte Testergebnis in einer anderen Anwendung verwenden wollen, können Sie einen beliebigen Teil des Ergebnisses markieren und über das Kontextmenü der rechten Maustaste kopieren und danach in ein anderes Programm einfügen (Alternativ: Strg+C - Strg+V).

|

LDAP Mapping für Benutzereigenschaften

|

Arzt ID

|

Definieren Sie in diesem Eingabefeld, welches Feld aus LDAP die Arzt ID angibt, wenn Sie die Arzt ID aus dem Verzeichnisdienst beziehen möchten.

|

Arzt Titel

|

Definieren Sie in diesem Eingabefeld, welches LDAP-Attribut für die Anzeige des Arzttitels verwenden werden soll. Das Standard-Attribut ist "personalTitle".

|

Arztgruppen

|

Ermöglicht die Verwendung mehrerer Arztgruppen, die über einen Dialog über Distinguished Names erfasst werden können.

|

|

Ruft einen Dialog zur Erfassung der LDAP-Arztgruppe auf. Hier können Sie gewünschte Arztgruppen erfassen.

|

|

Ruft einen Dialog zur Bearbeitung der ausgewählten LDAP-Arztgruppe auf.

|

|

Löscht die markierte LDAP-Arztgruppe.

|

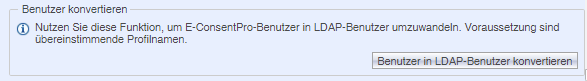

Benutzer konvertieren

|

|

Als LDAP-Nutzer möchten Sie sich ggf. auch über Ihr LDAP-Konto einloggen, damit Sie zwischen verschiedenen Mandanten und Nutzergruppen wählen können, in denen sie Mitglieder sind.

Damit sich ein LDAP-Nutzer über sein LDAP-Konto einloggen kann, muss sein E-ConsentPro-Konto in ein LDAP-Konto konvertiert werden. Voraussetzung für die Konvertierung ist, dass es bereits einen E-ConsentPro-Nutzer mit gleichem Namen gibt, wie der LDAP-Nutzer, der versucht, sich anzumelden.

Ausnahme: Konten globaler oder systemweiter Administratoren können nicht konvertiert werden.

|

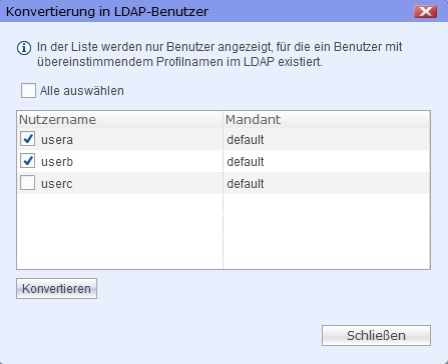

Benutzer in LDAP-Benutzer konvertieren

|

Voraussetzung: Die Anbindung des LDAP-Servers muss korrekt eingestellt sein.

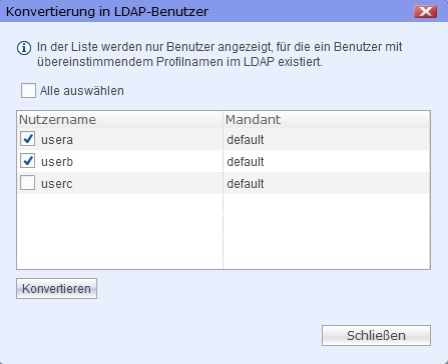

Ein Klick auf den Button öffnet den Dialog Konvertierung in LDAP-Benutzer.

Beispiel: Konvertierung Hier werden alle Nutzer angezeigt, für die ein Nutzer mit gleichnamigen Profilnamen in LDAP existiert.

1.Wählen Sie die Nutzernamen aus, die konvertiert werden sollen.

2.Klicken Sie auf Konvertieren.

3.Starten Sie in der Windows-Diensteverwaltung den Dienst "E-ConsentPro-Server" neu, damit die neuen Einstellungen übernommen werden. |